ca7ca4c7-30d2-4933-8491-3344fb9be7fa|2|1.5

Horde Groupware kendi FTP sunucusunun gizliliğinin ihlal edildiğini ve dosyalarının manipüle edildiğini kullanıcılarına bildirdi.

Kaynak: Security Focus

Seviye: Yüksek

Açıklanma Zamanı: 13.02.2012

Yenilenme Zamanı: 13.02.2012

Etkilenen Sistemler:

15 Kasım ve 7 Şubat tarihleri arasında indirilen Yetkisiz modifiye edilen Horde 3.3.12 9

9 Kasım ve 7 Şubat tarihleri arasında indirilen Yetkisiz Modifiye edilen Horde Groupware 1.2.10

2 Kasım ve 7 Şubat arasında indirilen Yetkisiz Modifiye edilen Horde Groupware Webmail Sürüm 1.2.10

CVE: CVE-2012-0209

BID: 51989

Referanslar:

http://www.securityfocus.com/bid/51989

http://www.bilgiguvenligi.gov.tr/guvenlik-bildirileri-kategorisi/horde-grup-yazilimi-webmail-surumunde-onaysiz-php-yurutme.html

Açıklama:

Horde Groupware kendi FTP sunucusunun gizliliğinin ihlal edildiğini ve dosyalarının manipüle edildiğini kullanıcılarına bildirdi. Saldırganlar, Horde ve Horde Groupware yazılımı ile doğrulanmamış PHP yürütülmesine izin veren kötü niyetli yazılımı yer değiştirmişler. Horde Groupware yazılımı web tabanlıdır ve saldırgan, bir sunucu ile kötü niyetli bir istek göndererek bu güvenlik açığından yararlanabilir. Başarılı bir saldırı, keyfi kod yürütülmesine neden olabilir.

Çözüm: Firma açıklıkları kabul etmiştir ve gerekli güncelleme yayınlanmıştır.

7fabbbb6-a484-4e3b-8a96-12384af15406|6|2.2

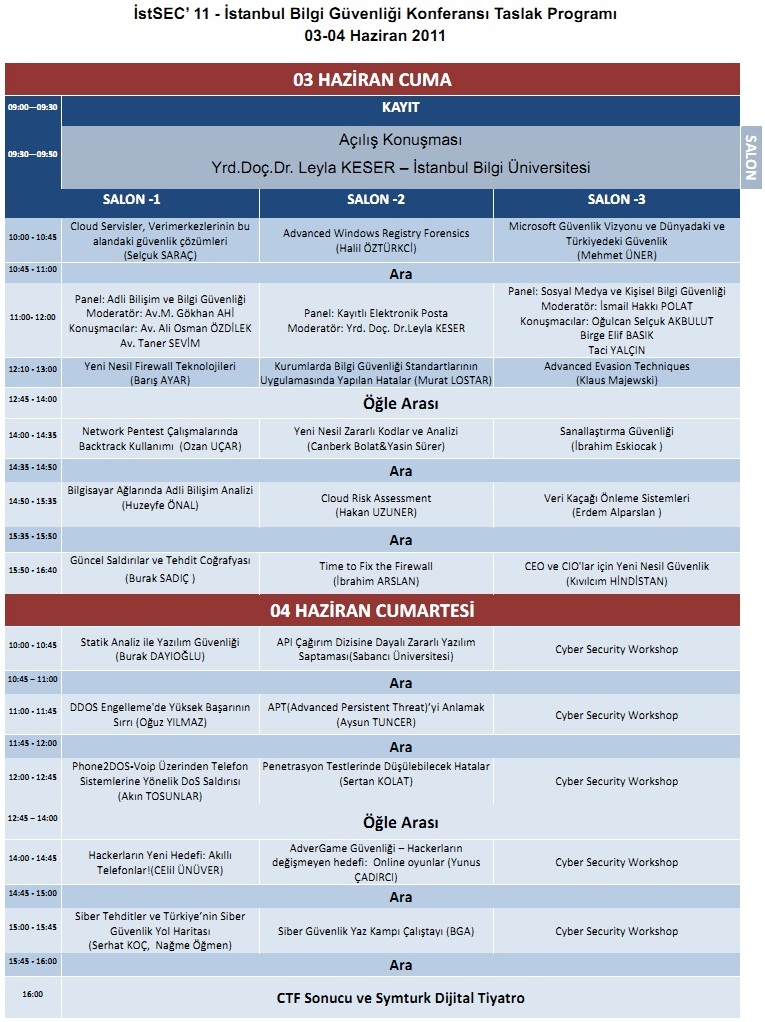

Ülkemizde eksikliği her geçen gün daha fazla hissedilen ürün/teknoloji bağımsız, çözüm odaklı güvenlik anlayışına katkı sağlamak amacıyla, her yıl Haziran ayında gerçekleştirilen İstanbul’a özel Bilgi Güvenliği Konferansı olan İstSec, bu yıl 3-4 Haziran 2011 tarihlerinde İstanbul Bilgi Üniversitesi ev sahipliğinde gerçekleştirilecektir.

Türkiye’den ve çeşitli ülkelerden konusunda söz sahibi bilgi güvenliği uzmanlarını ve BT güvenliği meraklılarını buluşturacak olan İstSec 2011’in bu yılki ana teması “yeni teknolojiler, yeni güvenlik riskleri” olarak belirlenmiştir

Konferans Programı:

İstSec 2011’de 38 farklı konuda 35 farklı uzman yer alacaktır. Ayrıca hem internet üzerinden hem de etkinlik alanında “Capture The Flag Ethical Hacking” yarışması gerçekleştirilecektir.

Konferans boyunca, internet yasaklarının teknik ve hukuki boyutları, sanallaştırma güvenliği, bulut bilişim güvenliği, siber istihbarat toplama yöntemleri, adli bilişim analizi, mobil telefon güvenliği, yeni nesil tehditler ve çözüm önerileri, yeni nesil hacking yöntemleri, CEO ve CIO'lar için Yeni Nesil Güvenlik, Siber Tehditler ve Türkiye’nin Siber Güvenlik Yol Haritası ve APT(Advanced Persistent Threat) gibi konular detaylıca irdelenerek katılımcıların bilgi sahibi olması sağlanacaktır.

Konferans programına http://www.istsec.org/?page_id=6 adresinden ulaşılabilir.

Konferans Sponsorları:

İstSec ‘11, SadeceHosting, Microsoft, Helyum, Trend Micro, SymTurk, GateProtect, StoneSoft, Inforte, Bilişimcim, Palo Alto Networks , Mavituna Security, Bilgi Güvenliği AKADEMİSİ, ADEO, Zemana, Labris Teknoloji, ÇözümPark ve Tamara Electronics sponsorluğunda gerçekleştirilmektedir.

Katılım & Kayıt:

Konferansa katılım ücretsiz olup kayıt yaptırılması gerekmektedir.

http://www.istsec.org/kayit.html adresinden kayıt işlemi tamamlanabilir.

İletişim:

Konferansla ilgili tüm geri bildirimler için info@istsec.org adresine e-posta gönderebilirsiniz.

Ulaşım:

İstanbul Bilgi Üniversitesi Dolapdere Kampüsü

Kurtuluş Deresi Cad. Yahya Köprüsü Sok. No: 1

Dolapdere 34440 Beyoğlu İstanbul

http://www.istsec.org/?page_id=530

İstSec ‘11 Bilgi Güvenliği Konferansı'nda görüşmek üzere!

568a275f-de42-4719-8960-f32bfa878f89|5|3.0

Tags: tt, türk telekom, telekom, ddos, dos, saldırı, attack, ips, ids, TippingPoint, security, güvenlik |

Categories: Güvenlik, Haber

Posted by

Editorial on

22.01.2011 15:50 |

Yorumlar (0)

TürkTelekom artık konumunun önemini anlamış ki dDos ataklara karşı sorumluluk alıp Metro Ethernet müşterileri için "DDos Atak Önleme Hizmeti" vermeye başlamış. Kısmen güzelde olmuş hani, böyle bir hizmet uzun zamandan beri gerekli olan bir şeydi.

Gelin bu hizmeti birlikte inceleyip, değerlendirelim.

DDos Atak Önleme Sistemi Ne Yapıyor?

Kısaca Isp'nin veya hoster'ın trafiğini sürekli izleyerek dos saldırılarını algılayıp daha sizin ağınıza gelmeden önlüyor ve size temiz paketleri gönderiyor. Böylelikle daha saldırı kapıya dayanmadan yolda elemine edilmiş oluyor ve saldırılan network etkilenmiyor.

Nasıl Çalışıyor?

Tüm altyapı Türk Telekom tarafında bulunuyor yani müşteri herhangi bir cihaz veya işlem yapmak için çaba sarfetmiyor yani zero-configuration. BGP ile IP adreslerinizin anonsları Türk Telekom tarafından belirli merkezlere yönlendirildikten sonra trafiğiniz bir süre gözlem altına alınıyor bu aşama 4-5 gün kadar sürebiliyor, ardından yine belirlediğiniz parametrelerle engelleme işlemi TT. tarafından yapılmaya başlanıyor.

Hangi Cihazlar ve Yazılımlar Kullanılıyor?

TT. sitesinde bunun bilgisi verilmemiş fakat servisi kullanan hizmet sağlayıcılarından aldığımız bilgilere göre "HP TippingPoint Security Management System" ve çeşitli IPS, IDS sistemleri ile birlikte hibrit bir sistem kullanılıyormuş.

Bizim düşüncemiz ise;

Ağ analiz aşamasından sonra TT. Bilgi Güvenliği uzmanları ağ yapısı, gelen paket türleri ve tecrübelerine dayanarak ürünü veya çözümü belirleyip optimizasyona gidiyorlar. Yani bu standart bir hizmet değil, ağ yapısına ve paket analizine dayanan butik bir hizmet. Buda aylık fiyatının bu denli çok olmasını açıklıyor.

Hangi Tür Dos Saldırılarını Engelliyor?

- Çok sayıdaki IP adresinden gelen DDoS atakları

- Spoofed ve non-Spoofed ataklar

- TCP (syns, syn-acks, fins, fragments) atakları

- UDP (random port floods, fragments) atakları

- ICMP (unreachable, echo, fragments) atakları

- DNS atakları

- HTTP Get Flood Atakları

Peki Kaç Para Ücreti Var?

Sistem mbit başına aylık olarak ücretlendiriliyor. Fiyatlar aşağıda;

| Mbit | Aylık(TL) |

| 10 |

200 |

| 30 |

494 |

| 50 |

753 |

| 100 |

1,333 |

| 250 |

2,835 |

| 500 |

4,767 |

| 1000 |

7,994 |

Görüldüğü gibi sistemi kullanmak çok pahalı hatta uçuk rakamlar fakat ben bu kadar para vereceğime kendi altyapıma sağlam bir cihaz alırım korunurum diyorsanız büyük yanılgıya düşersiniz, ne yazıkki dos saldırılarına kesin bir çözüm bulunmuyor. Siz altyapınıza ne kadar çok yatırım yaparsanız yapın dos saldırıları bir şekilde etkili olacak ve hizmet veremez duruma geleceksiniz o nedenle çok kritik servisler veriyorsanız TT.'in Bilgi Güvenliği bölümüne güvenmekten başka tutarlı bir çareniz kalmıyor ne yazık ki!

Bizim temennimiz bu hizmetten ziyade TürkTelekom'un başını çektiği etraflı bir DDOS Reputation Services'ın hayata geçirilmesi ve tüm erişim sağlayıcıların bu havuzdan beslenmesi ve beslemesi. Ancak kollektif yapılanmalarla bu saldırıların önüne geçilebilir ve herhangi bir zarar görmeden bertaraf edilebilir düşüncesindeyiz. Umarız bu adımlar direkt atılır ve sektörümüz bu saldırılarla para ve zaman kaybına uğramaz.

8a0b358a-214f-4520-bc65-2851ba24ee75|8|3.0

Tags: email, eposta, gateway, firewall, security, anti, virus, spam, filter, saas, panel |

Categories: Güvenlik, İnceleme

Posted by

Editorial on

16.01.2011 03:29 |

Yorumlar (0)

Hosting firmalarının iyi veya kötü olmasını belirleyen en büyük etkenlerden bir taneside E-Posta Altyapısıdır.

Hoster'ın SMTP sunucusu üzerinden gönderilen her bir e-posta, alıcının inbox'ına ulaşmazsa müşterileri direkt sorunu hosting firmasından biliyor ve buda hoster'a telefon, ticket veya şikayet olarak geri dönerek iş gücüne ve zaman kaybına yol açıyor.

Hosting firmalarının network trafiğinin %80'i POP3/SMTP/IMAP %20 ise FTP/HTTP protokolleri arasında paylaşıldığını da göz önüne alırsak ne kadar önemli bir servis olduğunu daha iyi idrak edebiliriz.

Hoster'lar genelde kendi içlerindeki teknoloji ve open-source yazılımlarla iyi bir e-posta servisi oluşturma çabasına girerler, düşük kapasitelerde de en doğru çözüm budur SpamAssasin, ClamAV, Qmail, Dovecot gibi yazılımlar işimizi rahatlıkla görür fakat belirli bir serviyeye gedikten sonra bu yazılımsal çözümler başınızı ağrıtmaya başlar çeşitli darboğazlara takılarak performans sorunları yaşarsınız, normal olarakta müşterileriniz sizden şikayetçi olur. İşte tam burada farklı çözümler aramaya gidersiniz, size en iyi çözüm AntiX Email (Antispam, Antivirus, Antiphsing) Gateway'dir.

Aşağıda hoster'ların kullanabileceği mail gateway'lerin ufak bir listesini çıkarmaya çalıştık. Cloud bazında çalıştıkları için kapasite bağımsız çalışabiliyorlar, kullandığınız kadar ödüyorsunuz ve çeşitli API'ler sayesinde sisteminizi kolayca entegre edebiliyorsunuz. Sunucu yatırımı, bakımı ve yönetimini out-source ederek daha kaliteli hizmet veremenizi sağlayabilirler.

spamexperts.com

SpamExperts SaaS türündeki cloud hizmeti ile sunucu yatırımı yapmadan direkt anti-spam, ant-virus, anti-phishing, anti-malware, and anti-harvesting gateway'inizi hizmete alabilirsiniz. Eğer isterseniz kendi donanımınız üzerine çalıştırabilir ve özel configurasyonlarla daha farklı hizmetlerle beraber istedğiniz servisleri sunabiliyorsunuz. ayrıca cpane, plesk ve DirectAdmin gibi kontrol panelleri için Plug-in yapılarıda mevcut. Clustered çalışabilen spamexperts performans ve fiyat açısından diğer providerlara göre çok daha ucuz görünüyor.

cloudmark.com

E-Mail Security Firewall piyasasında en çok kullanılan ve güvenilen markalardan biriside CloudMark uzun süreden beri sektörde olması açısından gerçekten kapsamlı bir hizmetleri var. 3 milyon e-postayı bir saate spam, virus ve blacklislerde tarayıp transferini sağladıklarını söylüyorlar. Cloud yapısı ile unlimited şekilde domain ve e-posta kullanıcısı barındırabiliyorsunuz. Gelişmiş bir API desteği, çeşitli Policy uygulamalarını LDAP protokolü üzerinden ulaşıp kendi kurallarınızı sisteme tanıtabiliyorsunuz.

mailcleaner.net

Yüksek trafik için optimize edilmiş provider'lardan bir taneside mailcleaner adi üstünde bu sistemde e-postaları spam,virus ve zararlı yazılımlar için tarayıp temizleyip iletiyor. Diğerlerinden farklı olarak Inbox'ınıza spam gelmeyeceğini garanti ediyorlar. Incelememizde resimleride OCR ile tarayıp analiz edebildiklerini gördük, bu sistemide kendi sunucunuzda çalıştırabilme imkanınız bulunuyor. Web arayüzü ile yönetilebilen mailcleaner hoterler için ideal çözümlerden birisi.

commtouch.com

CommTouch Spam alanında ihtisaslaşmış ve bu alanda bir çok değişik servisler sunan komple bir firma. E-mail Firewall hizmetlerini sunarkende bu servislerini birleştirip virus, spam taramalarını daha etraflıca gerçekleştiriyorlar ve %98 spam başarımı vaadediyorlar. Global Mail Reputation sistemi ile desteklenen bu serviste Zero-Hour viruslerine karşıda tam koruma sağlanmış. PostFix, SendMail, MS Exchange, QpSMTPd, Qmail gibi mevcut sistemlerinizlede entegre çalışma desteği mevcut

| |

SpamExperts |

CloudMark |

MailCleaner |

CommTouch |

| Antivirus |

var |

var |

var |

var |

| Antispam |

var |

var

|

var |

var |

| Anti Phishing |

var |

var

|

var |

var |

| Spam Kaçırma Yüzdesi |

%98.99 |

%98 |

%99.9 |

%98 |

| Zararlı İçerik Taraması |

yok |

var |

var |

var |

| Zero-Hour Virus Koruma |

yok |

var |

var |

var |

| Outbound Spam Koruması |

var |

var |

yok |

var |

Control Panel Integration (cpanel,plesk)

|

var

|

yok |

yok |

var

|

| SSL Desteği |

var |

var |

var |

var |

| Web Tabanlı Kontrol Panel |

var |

var |

var |

var

|

| Admin, Domain, User erişim seviyesi |

var |

yok |

var

|

yok |

| SaaS Cloud Desteği |

var |

var |

var |

var |

| Managed Dedicated |

var |

yok |

var |

yok |

| SMTP/TLS |

var |

var |

var |

var |

| LSMTP |

yok |

var |

yok |

yok |

| Varolan Kullanıcı Sistemine Entegrasyon |

yok |

yok |

var |

yok |

| Clustered |

var

|

var |

yok

|

var |

| Custom Ports |

var |

yok |

yok |

yok |

| Linux (Debian) |

var |

var

|

var |

yok |

| Attachment Blocking |

var

|

var |

var |

var |

| Email Size Restriction |

var |

var |

var |

var |

| Multiple Location |

var |

var |

yok |

var |

| Black Listing |

var |

var |

var |

var |

| White Listing |

var |

var |

var |

var |

| API |

var |

var |

yok |

var |

| Reputation Tabanlı Spam Izleme |

yok |

var |

yok

|

var |

| Türkçe Desteği |

var |

yok |

yok |

yok |

Bu sistemlerin hepsi multi-domain bazlı çalıştığından sadece hosting ve ISP'ler için optimize edilmiş olanlardır. Birde kişisel kullanım için önerebileceğimiz bir servis daha var. Hepimizin bilidği Dyn kendi e-mail security hizmetini vermeye başladı www.sendlabs.com adresinden erişebileceğiniz bu servis. Bir kaç domain'e hizmet verebiliyor kişisel kullanım için ideal ve ucuz bir çözüm olabilir. Bu servisin fiyatı domain başına 49.95$/YIL

Bütün bu hizmetlerle ilgilenmiyorum ben kendi çözümümü bir şekilde yaratırım diyorsanızda dünya üzerinde open-source camia yardımınıza koşuyor. Kısaca ASSP denen açık kaynaklı çok profesyonelce hazırlanmış bir yazılımu assp.sourceforge.net adresinden indirip kendi sunucunuz üzerinde çalıştırabilir ve spam'la savaşa başlayabilirsiniz.

ab11e841-c474-4cd5-946c-43cee4434a86|3|3.7

Hoster'ları ilgilendirecek ve henüz yamanmamış Zero Day (Şimdiye kadar gün yüzüne çıkmamış, ilk defa duyulan güvenlik açıklarını tanımlar.) bir güvenlik açığı bulundu.

IIS 7.5.7600.16385 versionun'da Windows 7 ve Windows Server 2008 R2 de geçerli olan bu açıklık IIS 7.5'in FTP Servisinin pre-authentication özelliğinin memory corruption (hafıze bozukluğu) tipinde sömürülmesi ile gerçekleştiriliyor ve sonuçunda ise hizmet cevap veremez (denial of service) hale geliyor.

Microsoft konu ile ilgili bir bilgilendirma yayınlamış : http://blogs.technet.com/b/srd/archive/2010/12/22/assessing-an-iis-ftp-7-5-unauthenticated-denial-of-service-vulnerability.aspx

Konu ile ilgili ayrıntılı bilgiyi aşağıdaki adreslerde bulabilirsiniz.

b8029740-beb4-451c-a48b-a5288829f706|1|1.0

DDoS saldırıları bilgi güvenliğinin temel bileşenlerinden “Erişilebilirlik”i hedef alır ve amacı sistemlerin hizmet veremez hale getirilmesidir.

DDoS-BotNet listesi internetin yaygınlaşmasıyla birlikte önemini hiçbir zaman kaybetmemiş en güçlü siber savaş araçlarından DDoS ve BotNet konularında bilgi paylaşımını arttırmak, Türkçe referans kaynakların oluşmasını sağlamak ve DDoS konusunda etkin koruma sağlayabilmek amacıyla ISP, hosting, kamu kurum ve kuruluşları, kurumsal şirketler, e-ticaret siteleri gibi yapıların sistem, ağ ve güvenlik admin/yöneticilerine yönelik bir e-posta hizmetidir.

DDoS testleri ve koruma amaçlı kullanılabilecek her tür ticari veya açık kaynak kodlu yazılımın teknik yönleriyle tanıtımının yapılması(kuru reklama kesinlikle izin verilmeyecektir) serbesttir.

Listede konuşulacak konuların hassaslığı göz önünde bulundurularak liste üyeliği sadece geçerli ad-soyad-e-posta-kurum/firma bilgisi bildirenlere açıktır.

Liste ayrıca DDoS&BotNet konusunda çalışma grubu görevi de görecektir. Çalışma grubu, liste üyelerinden oluşur ve iki ayda bir toplanarak güncel DDoS saldırıları, BotNet konularında bilgi paylaşımı gerçekleştirir.

Listenin içeriği aşağıdaki konuları kapsamaktadır ;

* BotNet kullanım amaçları

* Son kullanıcı güvenliği

* Malware analizi

* DDoS vulnerability assessment

* DDoS testleri

* Dos/DDoS engelleme yöntemleri

* Yeni çıkan DoS zaafiyetlerinin paylaşılması ve değerlendirilmesi

* BotNet çalışma yapılarının incelenmesi

Üyelik:

Listeye üye olmak için bilgi@lifeoverip.net adresine Ad, Soyad ve Çalışılan kurum/şirket bilgilerini içeren e-posta gönderilmesi yeterlidir. Liste üyeliğinin onaylanması halinde “Hoş geldiniz” mesajı gönderilecektir.

575f0bf7-14a7-4c87-b765-2a70b9515f06|2|1.5

Hosterların kullandığı servisler'le ilgili güvenlik duyurularını elimizden geldiğince paylaşmaya çalışıyoruz. Linux üzerinde bir çok hoster'ın tercih ettiği ProFTPD uygulamasında Orta seviyeli bir güvenlik açığı tespit edildi.

| Kaynak: |

Security Focus |

| |

| Seviye: |

Orta Orta |

| Bildiri Sürümü: |

- |

| Açıklanma Zamanı: |

02.12.2010 |

| Yenilenme Zamanı: |

03.12.2010 |

| Etkilenen Sistemler: |

ProFTPD 1.3.3c md5sum 8571bd78874b557e98480ed48e2df1d2 proftpd-1.3.3c.tar.bz2

ProFTPD 1.3.3c md5sum 4f2c554d6273b8145095837913ba9e5d proftpd-1.3.3c.tar.gz |

| |

| CVE: |

- |

| BID: |

45150 |

| Referanslar: |

Firma Ana Sayfa

http://www.proftpd.org/

SecurityFocus

http://www.securityfocus.com/bid/45150 |

| Yazar(lar): |

Daniel Austin |

| |

| Açıklama: |

ProFTPD, 28 kasım-2 aralık 2010 tarihleri arasında arkakapı kurulumlu bir ProFTPD sürümünü dağıttı. Sürümün arkakapı kurulumlu olması sunucunun başlangıçta tespit edilmeden daha önce tehlikeli bir duruma düşmesine neden oldu. Saldırganlar zorla siteye girdiler ve kötü niyetli yazılımları siteye yüklediler.

|

| Etki: |

Kötü niyetli yazılım yükleme. |

| Çözüm: |

Firma gerekli yamaları yayınlamıştır. |

Kaynak : http://www.bilgiguvenligi.gov.tr/guvenlik-bildirileri-kategorisi/proftpd-arkakapi-yetkisiz-erisim-acikligi.html

0fbcc7ab-5355-4f3c-99f7-5c69cecaa5b8|2|1.5

Bir kaç gün önce Microsoft Security Advisory ASP.NET'in tüm version'ları etkileyebilen bir güvenlik açıklığını duyurdu. Daha önce belirlenen fakat resmi olarak tanımlanmamış bu güvenlik açığı ASP.NET'in Cryptography ile ilgili bir zayıflığından faydalanıyor.

Microsoft bu güvenlik açığını kapatmak için çalışmaları halen sürdürüyor yakın zamanda Microsoft Update üzerinden dağıtılacak bir yama çıkması bekleniyor fakat arada geçen sürede geçici çözümleri bulması gereken yine kullanıcılar olacaktır. Yazının ilerleyen kısımlarında açıklıktan etkilenmemek için neler yapabileceğinizi anlatmaya çalışacağız.

Nasıl Etkiliyor?

Açıklık cryptoplojik bilgileri tahmin yolu ile değerlendirip sunucudan dönen hataya göre doğru değerleri bularak exploid ediyor, bu sayede viewstate, session ve web.config bilgilerinize okuma, yazma mümkün olabiliyor.

Açıklık ASO.NET Web Forms, SharePoint ve ASP.NET MVC Framewrok'lerini de etkiliyor. (SharePoint takımının konu ile ilgili blog yazısına burdan ulaşabilrsiniz.)

Saldırıya maruz kaldığımı nasıl anlarım?

Açıklık web server sunucusunda HTTP 500 hata kodu oluşturup yorumlayarak çalışıyor. Bu yorumlamayı yapabilemek için web sunucusuna binlerce http isteği gönderiyor bu yüzden Web Server loglarında HTTP 500 hata kodunu gözlemleyip yoğunluğuna göre rahatlıkla tespit etmeniz mümkün. Ayrıca web suncusunda oluşan hata Windows'un Event Log'una da Application seviyesinde yazılıyor.

Açıklıktan Nasıl Korunabilirim?

Açıklık binlerce http isteği gönderdiğinden bu doğrultuda web suncuusuna gelen anlık http isteklerini sınırlayabilirsiniz. Örneğin: Bir IP Adresinden'den 10 saniyede en fazla 50 istek alınabilir şeklinde firewall kuralı girilebilir. Firewall kuralı girme imkanınız yoksa IIS7 ile blirlikte gelen Dynamic IP Restrictions modülünü de rahatlıkla kullanabilirsiniz.

ASP.NET uygulamalarınızda ki CustomErrors özelliğini aktif etmenizde resmi bir yama çıkana kadar durumu idare etmenizi sağlayabilir. Tabi bunu atlayan bir exploid çıkana kadar demek'te gerekiyor ki konu ile ilgili internet üzerinde henüz yayılmış bir exloid bulunmuyor.

ASP.NET Uygulamalarınızda CustomErrors'u aktif etmek için web.config dosyanızı aşağıdaki şekilde düzenlemenzi yeterlidir.

<configuration>

<system.web>

<customErrors mode="On" redirectMode="ResponseRewrite" defaultRedirect="~/error.aspx" />

</system.web>

</configuration>

* Burda önemli olan redirectMode özelliğinin ResponseRewrite olmasıdır.

Sonuç

Sonuç olarak ASP.NET kullanılan tüm uygulamalar da bu güvenlik açığı mevcut fakat açıklığı kullanarak siteleri hackleyen herhangi bir exploid internette henüz dolaşmadığı için yukarıdaki geçici çözümleri uyguladığınızda bu güncel güvenlik riskinden tamamen olmasada korunmuş oluyorsunuz. Aşağıda geçtiğimiz günlerde yapılmış olan ekoparty Security Conference'indan alınmış bir video var ve güvenlik açıklığının POET denen araçla nasıl gerçekleştirdiğini açıkca göstermekte.

Kaynaklar

* Microsoft Security Advisory 2416728

* Understanding the ASP.NET Vulnerability

* Important: ASP.NET Security Vulnerability

* SharePoint Team Blog Post

* Microsoft Security Response Center Blog Post

* Microsoft Security Response Center Update Post

8dbd5ed2-5b0f-4436-b089-296fd70d2b00|1|1.0

| Kaynak: |

Security Focus |

| |

| Seviye: |

Yüksek Yüksek |

| Bildiri Sürümü: |

- |

| Açıklanma Zamanı: |

08.06.2010 |

| Yenilenme Zamanı: |

10.06.2010 |

| Etkilenen Sistemler: |

IIS 6.0, 7.0, 7.5 |

| |

| CVE: |

CVE-2010-1256 |

| BID: |

40573 |

| Referanslar: |

Firma Ana Sayfa

http://www.microsoft.com

Microsoft Güvenlik Bülteni

http://www.microsoft.com/technet/security/Bulletin/MS10-040.mspx

SecurityFocus

http://www.securityfocus.com/bid/40573 |

| Yazar(lar): |

- |

| |

| Açıklama: |

Microsoft' un HTTP sunucusu olan IIS' de uzaktan kod çalıştırma açıklığı tespit edilmiştir. Saldırgan kötü niyetli bir kimlik doğrulama jetonu göndererek bu açıklıktan

faydalanabilir. Saldırgan etkilenen sürecin haklarıyla kod çalıştırabillir. Bu açıklıktan kimlik doğrulama için gelişmiş koruma özelliğinin yüklendiği ve bu özelliğin etkinleştirilmiş olduğu IIS' ler etkilenmektedir. Bu özellik varsayılan kurulumlarda yüklenmemektedir. |

| Etki: |

Uzaktan kod çalıştırma. |

| Çözüm: |

Firma gerekli yamaları yayınlamıştır. |

3ab47355-6d79-458f-b774-09777e3bd8a1|3|1.7